サイバーセキュリティシンポジウム道後2019 イベント参加報告 Part 2「えーあい・みーつ・せきゅりてぃ 後編」

2019年3月7・8日に、サイバーセキュリティシンポジウム道後2019(SEC道後2019)に参加してきました(イベントサイトはこちら:http://www.sec-dogo.jp/)。

今回は、前回のレポート(サイバーセキュリティシンポジウム道後2019 イベント参加報告 Part 1「えーあい・みーつ・せきゅりてぃ 前編」)に引き続き、「えーあい・みーつ・せきゅりてぃ」の後編(質疑応答)をレポートしたいと思います。その他の講演については、イベントサイトの以下のリンクよりダイジェストを読むことが出来ます。

http://www.sec-dogo.jp/digest/

本ブログをご覧になった方の中で、間違いや不正確な内容があったらご指摘いただけると幸いです。

「えーあい・みーつ・せきゅりてぃ」

講演者:申 吉浩 先生(兵庫県立大学、Carnegie MellonUniversity)山川 宏 先生(NPO 法人全脳アーキテクチャ・イニシアティブ、ドワンゴ人工知能研究所研究所長、https://www.facebook.com/hiro3ymkw)

7質疑応答

Q1:機械学習は汎用型人工知能(AGI)のバックボーンだと言ったが、汎用型人工知能ならではの分野とかシステムを作るうえで構築しなければいけないことは何か?

A1(山川 宏):

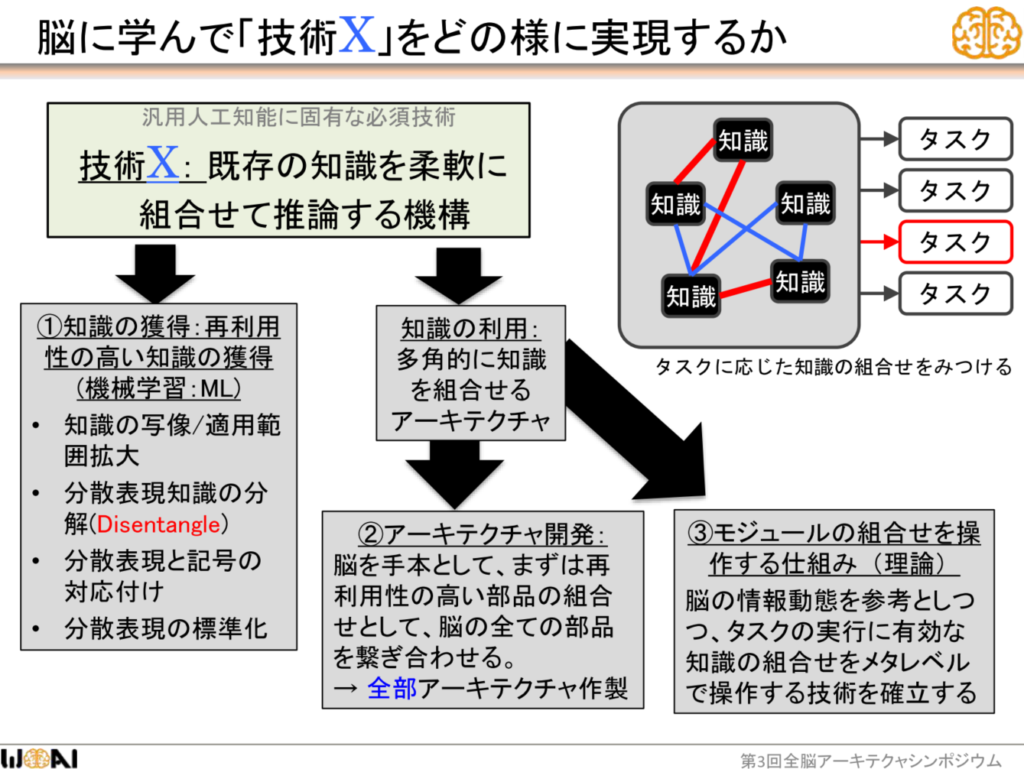

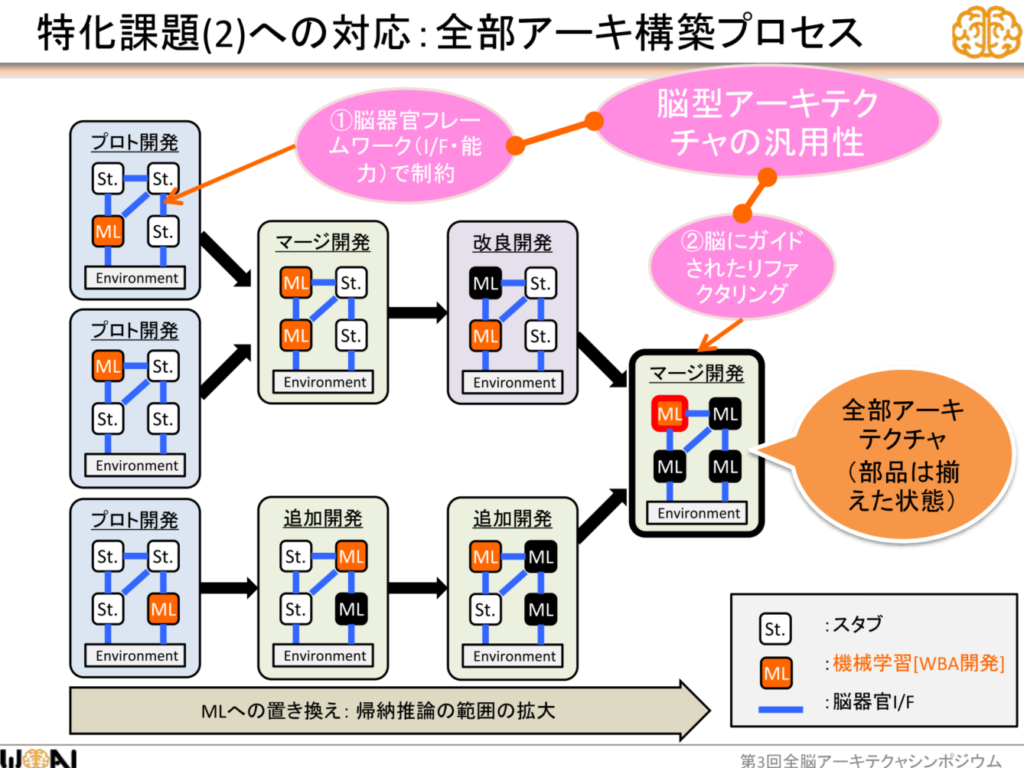

以下の画像の②アーキテクチャ開発、③モジュールの組み合わせを操作する仕組み、がそれにあたる。

「https://www.slideshare.net/wba-initiative/agi-105454822」より引用

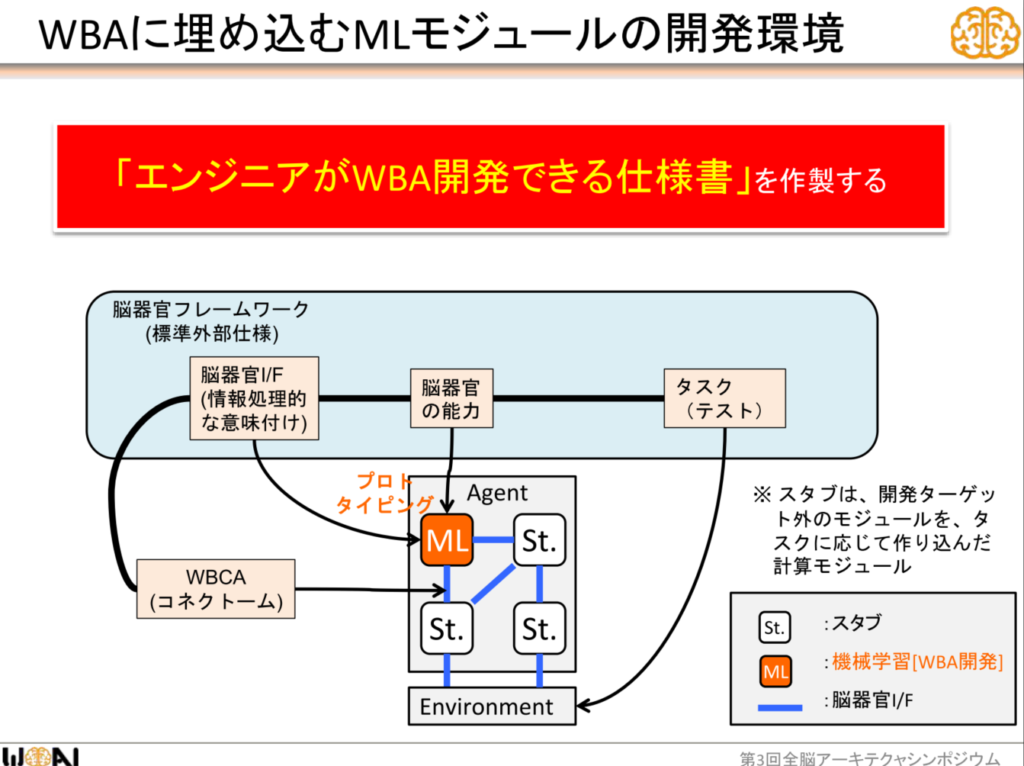

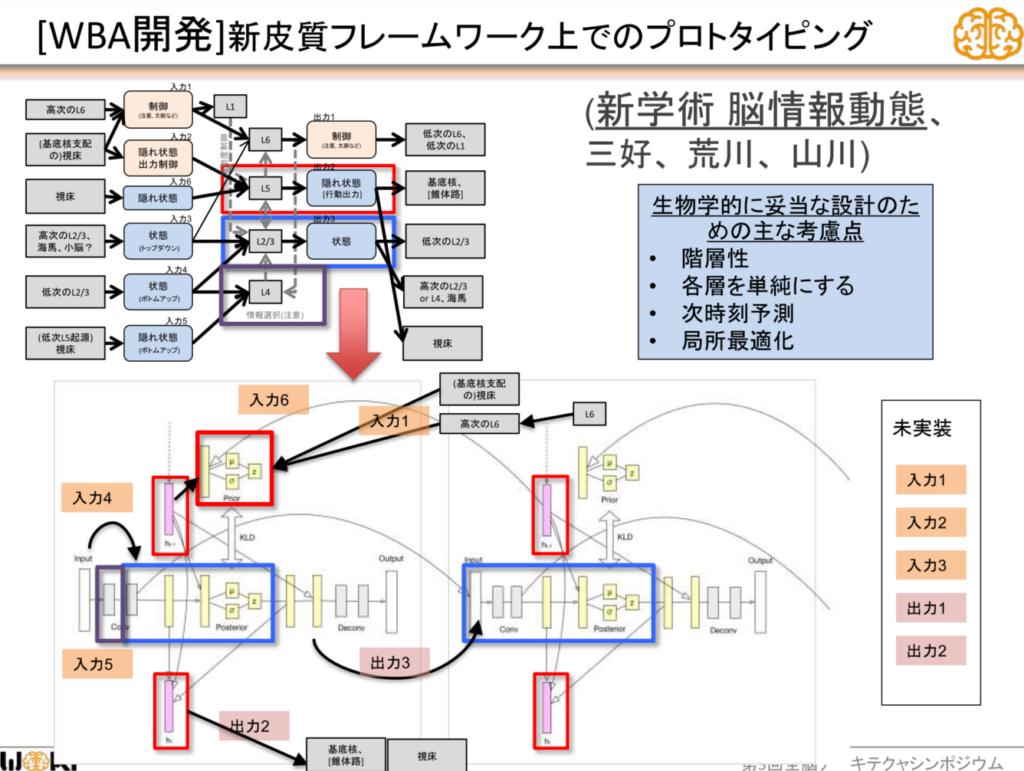

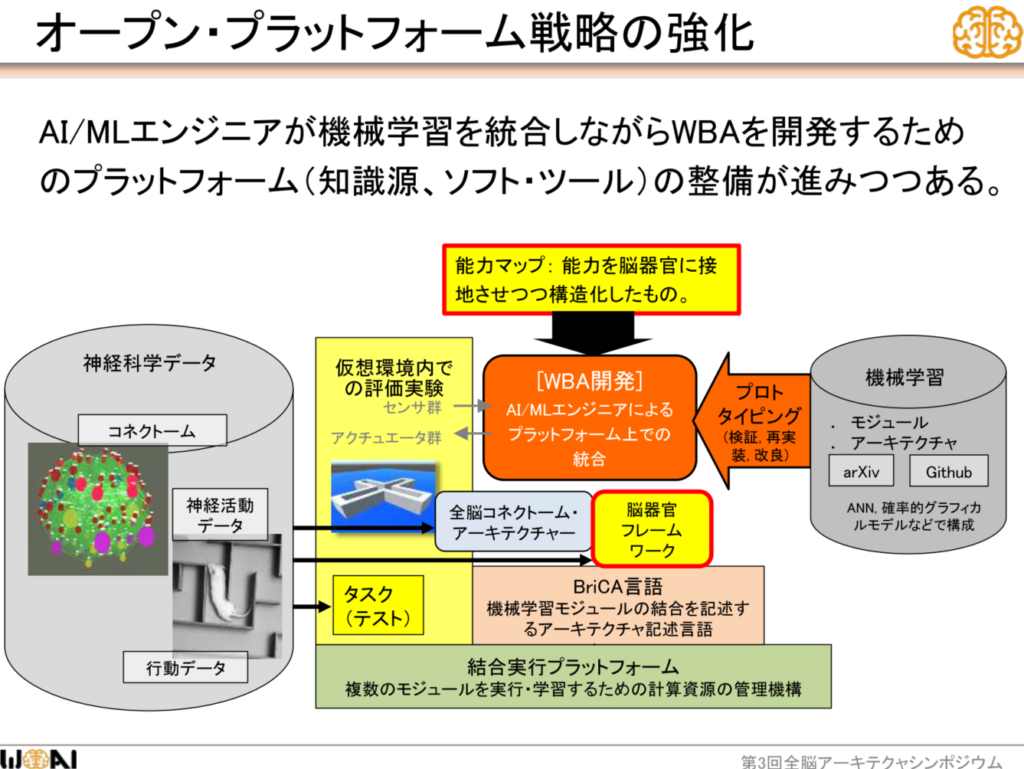

「アーキテクチャ開発」とは、前頭葉、後頭葉、側頭葉、脳幹、小脳などの脳器官の仕組みや役割、そして脳器官同士のコミュニケーションを参考にしたアーキテクチャやフレームワークを設計・開発することである。また、そのような思想に従ってシステムエンジニアが開発をしやすくするためのプラットフォームの作成も行っている。このフェーズでは、各脳器官の機能を再現し、「とりあえず各脳器官の仕組みを再現する部品は全て揃える」状態にすることに重点が置かれる。

「https://www.slideshare.net/wba-initiative/agi-105454822」より引用

「https://www.slideshare.net/wba-initiative/agi-105454822」より引用

「https://www.slideshare.net/wba-initiative/agi-105454822」より引用

「https://www.slideshare.net/wba-initiative/agi-105454822」より引用

「モジュールの組み合わせを操作する仕組み」とは、「アーキテクチャ開発」で揃えた各脳器官に対応する部品を結合する取り組みのことである。下記の図の左から右に移行することを意味する。

Q2:汎用AIを作る上での課題・難しいところは何か?

A2(山川 宏):

「常識」がない事(常識というものを明文化し実装しないといけないこと)。フレーム問題(どこまでの知識や情報を、注目している事象と関連付けて考えるべきか決める事。参考URL:https://www.nicogame.info/ja/watch/sm33107484 (3:50から)、https://www.youtube.com/watch?v=RdsG7dFloF0&t=371s)。

特化型AIであれば実現できる理由は、取り組むべきタスクを限定しているのでフレーム問題が顕在化しないから。

Q3:前例のない(=学習データのない)意味不明なデータやパケットの加工をして、脅威インテリジェンスを使って、その加工によりアンチウイルスソフトを抜けるかどうかチェックすることが現実では可能なので、機械学習搭載のセキュリティでもあまり意味がないのでは?

A3(申 吉浩):

原理的には防げるが、現実問題では回避するには多大なコストがかかるので、その費用対効果をどう考えるかだと思う。例えば、フィッシングサイトと正規のサイトを見極めることを考える。申先生のラボの実験では99%以上分類できた。しかし、依って立つものはフィッシングサイトの寿命が短い事。そして、クラッカー側が採算をとるために同じようなデザインのサイトを沢山作ること。そういう前提に基づくと、AIを使ったセキュリティシステムにも意味が出てくる。また、データの特徴量の選定においても、特化型AIだと人間にも思いつかないような切り口でデータの解釈を見つけられるので、たとえ検知システムに搭載しない売でも、機械学習をセキュリティ分野で利用することには大きな意味がある。

Q4:AIが攻撃者になったらどうなる?

A4(申 吉浩):

人間対人間の攻防で起こっているイタチごっこと同じような問題が起こると思う。人間対人間で言うところのゼロデイ問題のようなことも起こるかもしれない。攻撃者が特化型AIだと、監視する対象のパケットが決まっているのでそこを防御すれば良い。しかし、汎用型AIが攻撃する場合、どこを攻撃してくるのかわからないため防御が非常に難しくなる。

Q5:量子コンピュータと量子暗号がセキュリティと機械学習にに与える影響は?RSA暗号は役に立たなくなるのか?

A5(申 吉浩):

今の暗号は現在主流のパソコンのアーキテクチャ(=チューリングマシン)が持つ計算能力を前提とした計算量的安全を担保している。しかし、量子コンピュータは、問題の複雑性(サイズ)が増すにしたがって、チューリングマシンの数百・数千倍以上のオーダーで処理速度を上げることができる。

RSA暗号がベースとしている素因数分解問題(正確には、RSA暗号は素因数分解問題より解くのが簡単なRSA問題をベースとしている)は、量子コンピュータを用いて多項式時間で解くアルゴリズム(Shorのアルゴリズム)が知られているため、RSA暗号は多項式時間で破ることが可能となり、安全でなくなる。

離散対数問題も素因数分解問題と本質的に同じ困難性を有するため、同じ運命をたどることになる。楕円曲線における離散対数問題は、現状、Pohlig-Hellmanアルゴリズムが最も効率的なアルゴリズムとして知られているが、これも量子コンピュータにより次元の異なる高速化が可能となると考えられているため、安全性に問題が出るものと予想されている。

素因数分解問題も離散対数問題も、NP完全問題ではないと信じられているので、量子コンピュータが実用化されると安全性に影響が出ると思われるが、だからと言って、対抗手段がないわけではない。ナップザック暗号と量子暗号がその手段だ。ナップザック暗号は、RSAが発表されたのと同時期(1977-1978年)に作られた公開鍵暗号の一つで(Merkle-Hellmanナップサック暗号、暗号技術入門 第3版 秘密の国のアリス P119)、NP完全問題の困難性に安全性の根拠を置いている。これまでに発表されたナップザック暗号の多くは破られており(格子理論を用いる)安全でないことが証明されているが、それ以外の方式については、安全性の証明(暗号の安全性がナップザック問題に帰着されることの証明)が存在しない。余談になるが、発表されたナップザック暗号が破られた原因は、秘密鍵の一部に「超増加数列」を用いていることが脆弱性の原因になっているためである。つまり、ナップザック暗号の解読は決して簡単だった訳ではなく、高度な格子理論により発見された解読法ならば「効率的に解読」が可能であるというのが正確な表現である。

量子暗号の研究も盛んである。実を言うと、量子暗号(

上記二つの暗号技術が、量子コンピュータよりも早く実用化されると考えるため、量子コンピュータによってネットワークセキュリティが破壊されるとは思わない。しかし、既存の暗号通信方法から、ナップザック暗号や量子暗号に乗り換えるには、相当なコストがかかるため、そこは別途議論しなければならない(逆に言えばそこにビジネスチャンスがあるかもしれない)。

NP完全問題については、以下を参照すると良い。

http://motojapan.hateblo.jp/entry/2017/11/15/082738

続きを読むサイバーセキュリティシンポジウム道後2019 イベント参加報告 Part 3「サイバー空間が現実世界へ与える影響が大きいこの時 代の人材育成とは」

2019年3月7・8日に、サイバーセキュリティシンポジウム道後2019(SEC道後2019)に参加してきました(イベントサイトはこちら:http://www.sec-dogo.jp/)。

今回は、前回のレポート(サイバーセキュリティシンポジウム道後2019 イベント参加報告 Part 2「えーあい・みーつ・せきゅりてぃ 後編」)に引き続き、特に興味深かった「サイバー空間が現実世界へ与える影響が大きいこの時 代の人材育成とは」の講演内容をレポートしたいと思います。こちらの講演はパネルディスカッション形式で進み、様々なトピックについて取り留めもなく議論がなされたため、あまり話題の一貫性に拘らず当時の話の流れのまま書いていこうと思います。

その他の講演については、イベントサイトの以下のリンクよりダイジェストを読むことが出来ます。

SecDogo Digest|サイバーセキュリティシンポジウム道後2017(SEC道後2017)

本ブログをご覧になった方の中で、間違いや不正確な内容があったらご指摘いただけると幸いです。

「サイバー空間が現実世界へ与える影響が大きいこの時 代の人材育成とは」

コーディネーター:佐藤公信氏(国立研究開発法人情報通信研究機構(NICT) ナショナルサイバートレーニングセンター主任研究員)

パネリスト:新井悠氏(トレンドマイクロ株式会社)、長谷川陽介氏(株式会社セキュアスカイ・テクノロジー)、冨士﨑真治氏(大阪地方検察庁)

SXSWハッカソンはすごい

SXSWハッカソン2018(24時間でプロトタイプを作るハッカソン)に日本から学生が何人か参加した。ハッカソン以外にも、世界中から来た企業やエンジニアのマッチングの場としても活用されており、意思決定者が東井弁に着て来て、億単位の契約がその場で決まる、取ったことがある。

SXSW Hackathon | SXSW Conference & Festival

サイバーセキュリティに関してうっかり刑事法が適用される問題について(法的視点からの問題提起)(冨士﨑真治氏)

以下のような行為は、サイバーセキュリティに慣れ親しんだ者からは問題なさそうでも、うっかり刑事法の領域に入ってしまうパターンである。

そのような「うっかり」が起こる原因はフィジカル空間での犯罪(強盗,住居侵入等)異なり、行為自体から違法性の意識を認識しづらい、サイバー空間では生身の相手と対面しないため、行為が相手に与える影響を認識しづらい、サイバー空間の文化では許容される雰囲気があり、その文化に全くなじみのないコミュニティからの評価(行為の法的評価)を想像しづらい、といったことが挙げられる。

サイバーセキュリティという専門分野に携わる者は、自分たちとは異なる分野にも固有の「常識」があることをより強く意識して業務に臨むことが、このような「うっかり」を防ぐ事につながる。

しかし、フィジカル空間と一口に言ってもそこには国内法、外国法、サイバー犯罪条約などサイバー空間、フィジカル空間をカバーする法律が非常に多いため(更に、それぞれの大分類の中に細かな法律やルールがある)、実践するのはたやすいことではない。

「常識」の違いを理解し研究開発を進めている事例(冨士﨑真治氏)

1.ShinoBOT

ShinoBOTは、Webで登録すれば誰でも無償で使えるセキュリティ対策のペネトレーションテスト(ペンテスト、侵入テスト)向けツール群だ。詳細は以下のリンクに記載されている。

自作攻撃再現ツールを引っさげDEF CONへ、マクニカネットワークス凌氏

検事という立場から見た時にすごいなと思ったのは、攻撃される側で,遠隔操作パスワード生成を生成できるようになっている点だ。これによって、攻撃者が一方的に遠隔操作して悪用されることを防ぎ、利用するときは被攻撃者の同意を得られる仕組みなので「意に反する動作をするもの」と関連刑罰法規に当てはまらない。法制度を含めた社会の仕組みと技術的仕組みを理解して実装された素晴らしい例だと思う。

2.あるオランダでの研究の進め方(研究倫理)

オランダでは、産官学の連携が良い意味で密に行われている国。そのような背景のもと、DDoSに関する研究をする際,検察に研究の意図を説明(法と公益の尊重(※ メンロレポートICT研究倫理))したり、研究成果をハイテク犯罪ユニットが証拠収集に使用したり(サイバーセキュリティの研究を官が享受することで、 恩恵の最大化と危害の最小化につながる)、といったことを行っている(参照元:マルウェア対策研究人材育成ワークショップ(MWS)CSS2018企画セッション サイバーセキュリティ研究のグレーゾーン 吉岡克成 准教授 https://www.iwsec.org/mws/2018/20181024/4_css2018-yoshioka.pdf))

青少年による サイバー犯罪について

新井悠氏(以下、新井):サイバー犯罪に走るのは自己顕示欲・認めてほしいという欲が満たされないからだと思う。会社としても色々やっているが、個人的にもそういう人たちにリーチするにはどうすれば良いか模索している。

長谷川陽介氏(以下、長谷川):富士崎さんの話通り、我々(大人)の常識と彼ら(青少年)の常識が違うということをちゃんと伝えるべき。

冨士﨑真治氏(以下、富士崎):身近に、認めて・理解して常識の違いを伝えてくれる人がいるといいが、現実問題いないことも多い。

佐藤公信氏(以下、佐藤):エストニアでは、保護者が電子機器を子供に与えるとき、その際の教育観念(責任感)をしっかり持っている。

長谷川:保護者が、子供がやっていることを理解すべき。「得体が知れないからやらせない」という認識をまず大人から消させるべき。そのためには、専門家やエンジニアが彼らに啓蒙する取り組みをしていく必要がある。

佐藤:エストニアには、公的機関で利用されている教育コンテンツをすべて公開していて、保護者も教育者も見ることが出来て子供が何をしてるのか理解できる。

富士崎:そういうところに上げても、すでに漠然とした不安感を持っている大人はどうせ見ないのではないか?そういう人たちを変えるのは難しいと思う。

セキュリティ教育は何歳からするべきか?

佐藤:イスラエル、アメリカ、イギリスなどは14歳からセキュリティ教育を行っていた。フランスでは、やっと高校生向けのプログラミング・セキュリティ教育が最近始まる(2019年9月にカリキュラムに導入予定)。デジタルセーフティはもっと小さい年齢からさせるべきだと考えている(安全なスマホやインターネットの使い方など)。

新井:自分の子供には、コンテンツで縛っている。それから、親の目が届くところで使わせようとしている。自分の周りでは、そういう感じで安全な使い方を小学生から教えている人達が多い。

長谷川:今の時代は、デジタル空間と現実空間の境界は明確になくて融合している、なので具体的な年齢で切って教育するのはナンセンスだと思う。例えば、現代で、デジタル空間と物理空間は切っても切り離せないのだから(セットでリアルな空間)、小学校の「社会科」の授業などで地域社会の勉強と一緒にサイバー空間についても教える感じが良いと思う。

富士崎:架空請求とか、自分でパソコン直して失敗するとか、ちょっと怖い(しかしダメージは小さい)思いをして実学的に学ばせるのも良いのかなと思う。そいうことを学べる教育機関・大学とかはあるのか?

新井、長谷川:ないと思う。何でもできるけど実害のないサイバー空間を持っている期間はない。CTFとかがそれに近いと思う。しかし、擬似的にするとリアリティがなくなってうまくいかないかもしれない。

長谷川:定期的に、「ウイルスに感染しました」という偽のメッセージを出すとか?

佐藤・長谷川:自分たちが冒険するのではなく、危険なものを他人に周知させる(その過程で自分たちも脅威について学ぶ)ためのシステムを作るようなハッカソンがあると面白いと思う。

佐藤:海外を見て回った時、「子供のインターネット利用を監視すべき」と考える傾向の国と、逆に「子供の自主性を妨げるので監視すべきでない」と考える傾向の国がそれぞれあった。どっちが多いかは統計的なデータはないと思う。フィンランドでは、BYOD(Bring Your Own Device)が発達していた。一般的なBYOD(Bring Your Own Device)の問題として、予算や技術力の違いによって導入レベルが学校によって全然違ってしまうことが挙げられる。

セキュリティ設備にばらつきがある問題について

長谷川:セキュリティ設備にばらつきがある問題について、家庭用でネット環境が持てないとき、公共回線を利用してストレスなく利用しようとする子供が出てくると思う。そうなると、犯罪抑止のためにまず解決すべきは教育ではなく、ストレスなくネットを利用するための整備になる。

佐藤:日本でも、タブレットやスマホなどの利用の進み具合も学校ごとに格差がある。その辺の格差がデジタル犯罪につながっている可能性はある。